◆使用Aircrack-ng破解WPA2-PSK加密无线网络

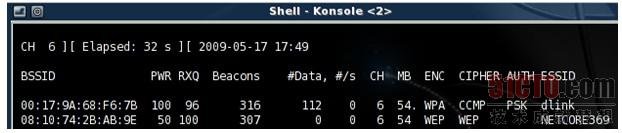

对于启用WPA2-PSK加密的无线网络,其攻击和破解步骤及工具是完全一样的,不同的是,在使用airodump-ng进行无线探测的界面上,会提示为WPA CCMP PSK。如下图32所示。

图32

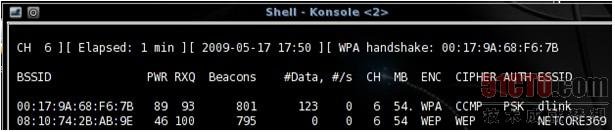

当我们使用aireplay-ng进行deauth攻击后,同样可以获得到WPA握手数据包及提示,如下图33所示。

图33

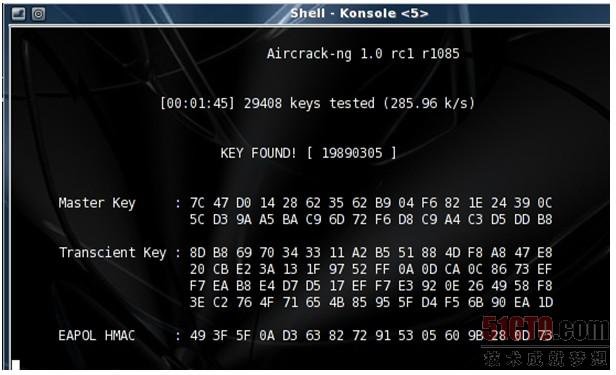

同样地,使用aircrack-ng进行破解,命令如下:

aircrack-ng -w dic 捕获的cap文件

参数解释:

-w 后跟预先制作的字典文件

经过1分多钟的等待,可以在下图34中看到提示:“KEY FOUND!”后面即为WPA2-PSK连接密码19890305。

图34

现在,看明白了吧?破解WPA-PSK对硬件要求及字典要求很高,所以只要你多准备一些常用的字典比如生日、8位数字等,这样破解的时候也会增大破解的成功率。

◆使用Aircrack-ng进行无线破解的常见问题

恩,下面使一些初学无线安全的小黑们在攻击中可能遇到的问题,列举出来方便有朋友对号入座:

1.我的无线网卡为何无法识别?

答:BT4支持的无线网卡有很多,比如对采用Atheros、Prism2和Ralink芯片 的无线网卡,无论是PCMCIA还是PCI,亦或是USB的,支持性还是很高的。要注意BT4也不是所有符合芯片要求的无线网卡都支持的,有些同型号的但 是硬件固件版本不同就不可以,具体可以参考Aircrack-ng官方网站的说明。

2.为什么我输入的命令老是提示错误?

答:呃……没什么说的,兄弟,注意大小写和路径吧。

3.为什么使用airodump-ng进行的的ArpRequest注入攻击包时,速度很缓慢??

答:原因主要有两个:

(1.是可能该无线网卡对这些无线工具的支持性不好,比如很多笔记本自带的无线网卡支持性就不好;

(2.是若只是在本地搭建的实验环境的话,会因为客户端与AP交互过少,而出现ARP注入攻击缓慢的情况,但若是个客户端很多的环境,比如商业繁华区或者大学科技楼,很多用户在使用无线网络进行上网,则攻击效果会很显著,最短5分钟即可破解WEP。

4.为什么使用aireplay-ng发送的Deauth攻击包后没有获取到WPA握手包?

答:原因主要有两个:

(1.是可能该无线网卡对这些无线工具的支持性不好,需要额外的驱动支持;

(2.是无线接入点自身问题,有的AP在遭受攻击后会短时间内失去响应,需重起或等待片刻才可恢复正常工作状态。

5.为什么我找不到捕获的cap文件?

答:其实这是件很抓狂的问题,虽然在前面使用airodump-ng时提到文件保存的时候,我已经说明默认会保存为“文件名-01.cap”这样的方式,但是依旧会有很多由于过于兴奋导致眼神不济的小黑们抱怨找不到破解文件。

好吧,我再举个例子,比如最初捕获时我们命名为longas或者longas.cap,但在 aircrack-ng攻击载入时使用ls命令察看,就会发现该文件已变成了longas-01.cap,此时,将要破解的文件改为此即可进行破解。若捕 获文件较多,需要将其合并起来破解的话,就是用类似于“longas*.cap”这样的名字来指代全部的cap文件。这里*指代-01、-02等文件。

6.Linux下捕获的WPA握手文件是否可以放到Windows下破解?

答:这个是可以的,不但可以导入windows下shell版本的aircrack-ng破解,还可以导入Cain等工具进行破解。关于Windows下的破解我已在《无线黑客傻瓜书》里做了详细的阐述,这里就不讲述和BT4无关的内容了。

《BT4 Linux 黑客手册》国内第一本关于BackTrack3/4/4R1/4R2/5下内置工具讲解书籍,适用于各类BT4狂热分子、BT4英文能力不强者、BT4初 哥、BT4宅男宅女、BT4深度学习人士、BT5过渡期待者、BT3迷恋者、BT4无线hacking爱好者、鄙视Windows者及……(此处 略去1千字),聚众奋力编写6个月,终于粉墨登场!

全书共15章,全书稿页数近600页,涉及工具近100个,攻防操作案例60个,从有线到无线、从扫描到入侵、从嗅探到PJ、从逆向到取证,全面协助小黑们从零开始一步步学习BT4下各类工具的使用及综合运用。

from http://netsecurity.51cto.com/art/201105/264844.htm

0 条评论。